Grundlagen der Cyber-Sicherheit

Was ist Cyber-Sicherheit?

Cyber-Sicherheit bezeichnet Maßnahmen, um Computer, Server, Mobilgeräte, elektronische Systeme, Netzwerke und Daten gegen böswillige Angriffe zu verteidigen.

Sie wird auch als IT-Sicherheit oder elektronische Datensicherheit bezeichnet.

Der Begriff wird in einer Vielzahl von Kontexten, von Geschäftsanwendungen bis zum mobilen Computing, verwendet und lässt sich in einer Reihe von allgemeinen Kategorien zusammenfassen.

Umfang der Cyberbedrohung

Die Entwicklung globaler Cyberbedrohungen verläuft extrem schnell und lässt die Zahl der Datenschutzverletzungen jedes Jahr steigen.

In den ersten neun Monaten des Jahres 2019 allein sind diesem Trend einem Bericht von RiskBased Security zufolge erschreckende 7,9 Milliarden Datensätze zum Opfer gefallen.

Regierungen auf der ganzen Welt haben auf die steigende Cyberbedrohung reagiert, indem Sie Unternehmen dabei beraten, wie sich wirkungsvolle Maßnahmen zur Cybersicherheit umsetzen lassen.

- Die Bedrohungslage in Deutschland im Bereich der Cyber-Sicherheit ist ernstzunehmen und entwickelt sich stetig weiter. Unternehmen und Privatpersonen sind gleichermaßen von Cyber-Angriffen betroffen, die auf Daten, Netzwerke und Systeme abzielen.

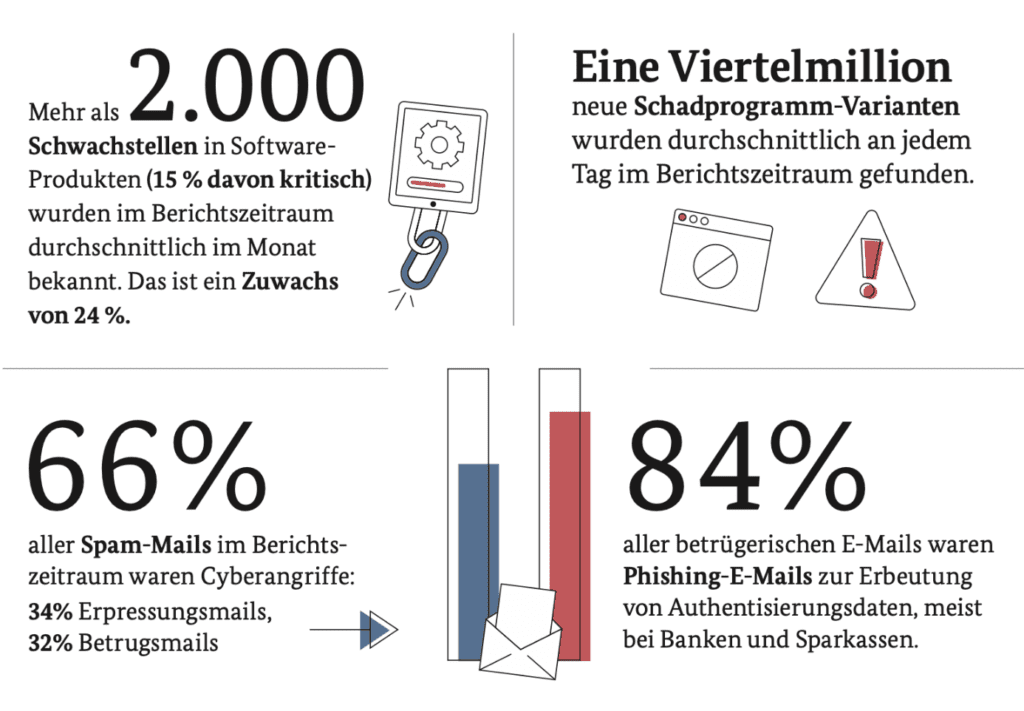

- Laut dem Bundesamt für Sicherheit in der Informationstechnik (BSI) nehmen Angriffe wie Phishing, Ransomware und andere Formen von Malware kontinuierlich zu. Diese Angriffe bedrohen nicht nur die IT-Sicherheit, sondern auch die wirtschaftliche Stabilität und das Vertrauen in digitale Technologien.

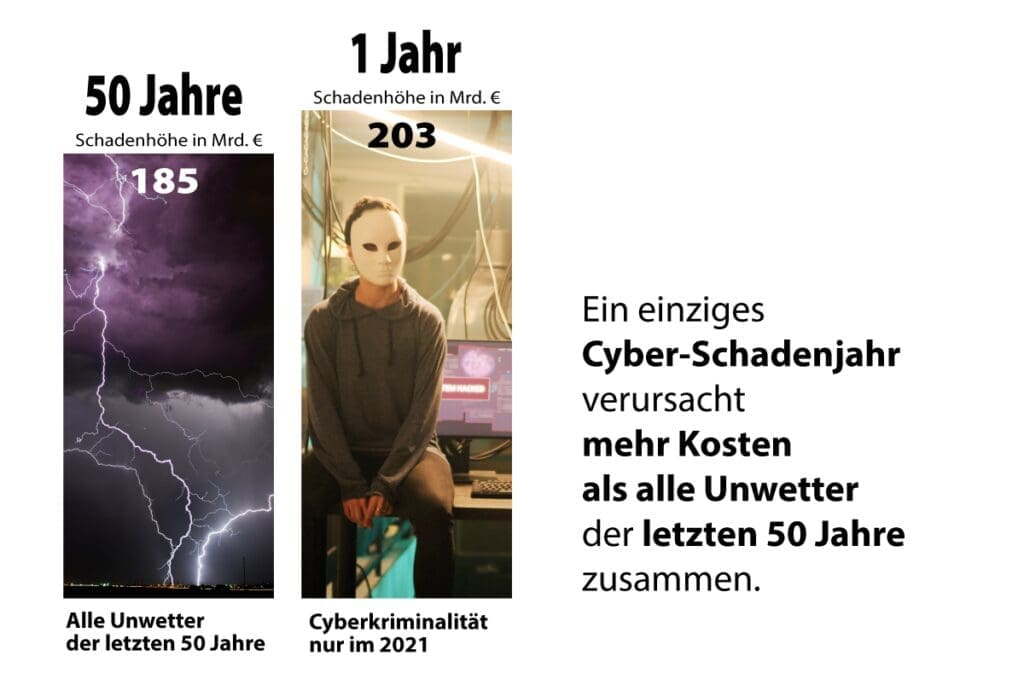

- Eine Statistik der Versicherer aus dem Jahr 2021 zeigt das Ausmaß der Schäden durch Cyberkriminalität: Innerhalb eines Jahres verursachten Cyber-Angriffe Schäden, die den Unwetterschäden von etwa 50 Jahren entsprechen. Diese alarmierenden Zahlen verdeutlichen die Dringlichkeit, Cyber-Sicherheitsmaßnahmen zu verstärken.

- Unternehmen in Deutschland sind dazu angehalten, ihre Cyber-Sicherheitsmaßnahmen zu verstärken, um sich gegen diese Bedrohungen zu schützen. Dazu gehören regelmäßige Mitarbeiterschulungen zur Security Awareness, die Implementierung von IT-Grundschutz-Maßnahmen und die Einhaltung der NIS 2-Richtlinie.

- Die Sensibilisierung der Mitarbeiter für die Bedeutung der Cybersicherheit ist entscheidend, um die Widerstandsfähigkeit gegen Cyber-Angriffe zu erhöhen und die Datenintegrität zu bewahren. Regelmäßige Schulungen und die Nutzung von E-Learning-Plattformen können dabei helfen, das Bewusstsein für potenzielle Bedrohungen zu schärfen und effektive Schutzstrategien zu entwickeln.

Arten von Cyber-Risiken

Es gibt drei primäre Arten von Bedrohungen:

Phishing-Angriffe

Malware-Angriffe

SQL-Injection-Angriffe

Neben Phishing- und Malware-Angriffen sowie SQL-Injection-Angriffen gibt es weitere Arten von Cyber-Angriffen, die Unternehmen bedrohen können:

- Denial-of-Service (DoS) Angriffe: Diese Angriffe zielen darauf ab, ein Netzwerk oder eine Webseite durch Überlastung mit Traffic unzugänglich zu machen.

- Man-in-the-Middle (MitM) Angriffe: Hierbei wird die Kommunikation zwischen zwei Parteien abgefangen und möglicherweise manipuliert.

- Zero-Day-Exploits: Diese Angriffe nutzen Sicherheitslücken aus, die den Softwareentwicklern noch nicht bekannt sind.

- Ransomware-Angriffe: Diese Art von Malware verschlüsselt die Daten eines Unternehmens und verlangt ein Lösegeld für die Entschlüsselung.

- Social Engineering: Angreifer manipulieren Personen, um vertrauliche Informationen preiszugeben.

- Brute-Force Passwort-Angriffe: Diese Angriffe versuchen, Passwörter zu erraten oder mit Hilfe einer Passwort-Datenbank aus dem Darkweb zu knacken, um Zugang zu Systemen oder Daten zu erhalten.

Der richtige Umgang mit sicherheitsrelevanten Themen ist entscheidend, um Schäden im Unternehmenskontext zu vermeiden.

IT-Sicherheit und Compliance

IT-Grundschutz: Was ist das?

- IT-Grundschutz ist ein Standard für die IT-Sicherheit in Unternehmen.

- Er umfasst eine Reihe von Maßnahmen, um die IT-Infrastruktur eines Unternehmens zu schützen.

- Der IT-Grundschutz nach dem Bundesamt für Sicherheit in der Informationstechnik (BSI) bietet einen systematischen Ansatz zur Identifizierung und Umsetzung von Sicherheitsmaßnahmen. Er unterstützt Unternehmen dabei, ihre Informationssicherheit zu verbessern und Cyber-Risiken zu minimieren.

- Durch den Einsatz von IT-Grundschutz können Unternehmen ihre Widerstandsfähigkeit gegenüber Cyber-Angriffen erhöhen und die Einhaltung von Sicherheitsvorschriften sicherstellen.

NIS 2-Richtlinie: Was bedeutet sie für Unternehmen?

- Die NIS 2-Richtlinie ist eine EU-Richtlinie, die die IT-Sicherheit in Unternehmen regelt.

- Sie verpflichtet Unternehmen, bestimmte Maßnahmen zur IT-Sicherheit umzusetzen.

- Die NIS 2-Richtlinie gilt für Unternehmen, die essenzielle Dienste bereitstellen, wie Energieversorgung, Verkehr, Banken, Gesundheitswesen und digitale Infrastruktur. Diese Unternehmen sind verpflichtet, strenge IT-Sicherheitsmaßnahmen zu implementieren, um ihre Netzwerke und Systeme zu schützen.

- Für Unternehmen, die prüfen möchten, ob sie unter die NIS 2-Richtlinie fallen, bietet das Bundesamt für Sicherheit in der Informationstechnik (BSI) einen Selbsttest an. Weitere Informationen und den Selbsttest finden Sie auf der offiziellen Webseite des BSI:

BSI NIS 2 Selbsttest

Awareness-Schulung für Mitarbeiter mit Schwerpunkt Cyber-Sicherheit: Warum ist diese Mitarbeiterschulung wichtig für das Unternehmen und die Mitarbeiter?

Security Awareness ist wichtig, um Mitarbeiter auf die Bedeutung der IT-Sicherheit aufmerksam zu machen. Cyber-Sicherheit ist ein strategisches Thema, das vom Topmanagement behandelt werden muss.

Eine Awareness-Schulung sensibilisiert Mitarbeiter für potenzielle Cyber-Bedrohungen und reduziert das Risiko von menschlichen Fehlern, die zu Sicherheitsvorfällen führen können.

Sie fördert ein sicherheitsbewusstes Verhalten, das entscheidend ist, um Cyber-Angriffe frühzeitig zu erkennen und abzuwehren.

Durch regelmäßige Schulungen wird das Vertrauen der Kunden in die Sicherheitsmaßnahmen des Unternehmens gestärkt, was zu einer verbesserten Reputation führt.

Awareness-Schulungen tragen dazu bei, Compliance-Anforderungen zu erfüllen und rechtliche Konsequenzen durch Sicherheitsverletzungen zu vermeiden.

Sie unterstützen die Entwicklung einer Sicherheitskultur, die alle Mitarbeitenden einbezieht und die Widerstandsfähigkeit des Unternehmens gegen Cyber-Angriffe erhöht.

Eine Compliance-Schulung ist wichtig, um sicherzustellen, dass Mitarbeiter die IT-Sicherheitsrichtlinien eines Unternehmens einhalten.

Mitarbeiter-Schulung und Awareness für Cyberkriminalität

IT-Security Awareness: Warum ist es wichtig?

Tipps für erfolgreiche Mitarbeiterschulungen

- Eine erfolgreiche Mitarbeiterschulung sollte interaktiv und praxisorientiert sein.

- Sie sollte auch die Bedürfnisse der Mitarbeiter berücksichtigen.

- Die Schulung muss relevante und aktuelle Inhalte bieten, die auf die spezifischen Herausforderungen und Bedrohungen der Branche zugeschnitten sind.

- Der Einsatz von E-Learning-Tools kann die Flexibilität und Zugänglichkeit der Schulung erhöhen, sodass Mitarbeitende in ihrem eigenen Tempo lernen können.

- Regelmäßige Feedback-Schleifen und Evaluierungen helfen, den Erfolg der Schulungen zu messen und kontinuierlich zu verbessern.

- Die Schulung sollte auch reale Szenarien und Fallstudien einbeziehen, um den Transfer des Gelernten in den Arbeitsalltag zu erleichtern.

- Die Einbindung von Gamification-Elementen kann die Motivation und das Engagement der Teilnehmenden steigern.

- Es ist wichtig, dass die Schulung von qualifizierten Trainern durchgeführt wird, die über umfassende Kenntnisse in Cybersicherheit und Mitarbeiterschulungen verfügen.

- Mentoring und der Austausch zwischen einer erfahrenen Person (Mentor) und einer weniger erfahrenen Person (Mentee) können die individuelle Entwicklung und Förderung der Mitarbeitenden unterstützen.

E-Learning und Blended Learning: Vorteile und Einsatzmöglichkeiten

In der heutigen digitalen Welt gewinnen E-Learning und Blended Learning zunehmend an Bedeutung. E-Learning bezieht sich auf die Nutzung digitaler Medien für Bildungszwecke, während Blended Learning eine Kombination aus E-Learning und traditionellem Unterricht darstellt. Beide Methoden bieten zahlreiche Vorteile, die Unternehmen dabei helfen können, ihre Mitarbeiterschulungen effektiver und effizienter zu gestalten.

Schutzmaßnahmen und Strategien

Netzwerke schützen: Wie geht das?

- Netzwerke können durch Firewalls, VPNs und andere Sicherheitsmaßnahmen geschützt werden.

- Es ist auch wichtig, regelmäßig Sicherheitsupdates durchzuführen.

- Mitarbeitende sollten regelmäßig über die neuesten Sicherheitsrichtlinien informiert und geschult werden, um sicherzustellen, dass sie auf dem neuesten Stand der Cyber-Sicherheit sind.

- Die Nutzung starker, einzigartiger Passwörter und deren regelmäßige Aktualisierung sollte gefördert werden, um unbefugten Zugriff auf Netzwerke zu verhindern.

- Mitarbeitende sollten dazu angehalten werden, verdächtige E-Mails oder Phishing-Versuche sofort zu melden, um potenzielle Bedrohungen frühzeitig zu erkennen.

- Die Implementierung einer klaren Richtlinie zur Nutzung von persönlichen Geräten am Arbeitsplatz kann helfen, Sicherheitsrisiken zu minimieren.

- Es sollte eine Kultur der offenen Kommunikation gefördert werden, in der Mitarbeitende sich wohl fühlen, Sicherheitsbedenken zu äußern und Fragen zu stellen.

- Regelmäßige Sensibilisierungskampagnen und Security Awareness Trainings können das Bewusstsein für Cyber-Risiken erhöhen und das sicherheitsbewusste Verhalten stärken.

- Mitarbeitende sollten ermutigt werden, ihre Arbeitsgeräte zu sperren, wenn sie nicht in Gebrauch sind, um unbefugten Zugriff zu verhindern.

- Die Einhaltung von Zugriffsrichtlinien und die Begrenzung der Zugriffsrechte auf ein Minimum, das für die Arbeit erforderlich ist, können das Risiko von Datenlecks reduzieren.

- Eine regelmäßige Überprüfung und Aktualisierung der Sicherheitsrichtlinien kann sicherstellen, dass sie den aktuellen Bedrohungen und Technologien entsprechen.

- Die Förderung eines verantwortungsbewussten Umgangs mit sensiblen Informationen, sowohl digital als auch in Papierform, kann das Risiko von Datenverlusten verringern.

Daten schützen: Wie kann man sie sichern?

- Daten können durch Verschlüsselung für den Transport geschützt werden.

- Daten sollten durch regelmäßige Backups gesichert werden, um im Falle eines Datenverlusts eine Wiederherstellung zu ermöglichen.

- Die Implementierung von Verschlüsselungstechnologien wie S/MIME oder PGP für E-Mails oder Bitlocker bzw. FileVault für Betriebssysteme für sensible Daten kann den Zugriff durch unbefugte Personen verhindern.

- Mitarbeitende sollten regelmäßig in Datenschutz & IT-Sicherheit Awareness geschult werden, um sie für potenzielle Bedrohungen wie z.B. Phishing-Mails zu sensibilisieren.

- Der Zugang zu sensiblen Informationen sollte auf diejenigen Mitarbeitenden beschränkt werden, die diese tatsächlich benötigen – Need-to-know-Prinzip.

- Die Nutzung von starken Passwörtern muss zum Standard werden, um unbefugten Zugriff zu verhindern.

- Regelmäßige Sicherheitsupdates für Software und Systeme sind unerlässlich, um bekannte Sicherheitslücken zu schließen.

- Mitarbeitende sollten ermutigt werden, verdächtige Aktivitäten oder Sicherheitsvorfälle umgehend zu melden (DSB. ISB, CISO, IT, GL).

- Eine klare IT-Richtlinie zur Nutzung von persönlichen Geräten am Arbeitsplatz kann helfen, Sicherheitsrisiken zu minimieren.

- Die Implementierung von Multi-Faktor-Authentifizierung (MFA) erhöht die Sicherheit beim Zugriff auf Unternehmenssysteme.

- Regelmäßige Überprüfung und Aktualisierung der Sicherheitsrichtlinien stellt sicher, dass sie den aktuellen Bedrohungen und Technologien entsprechen.

Verschlüsselung: Der Normalfall für Unternehmen

Verschlüsselung ist ein wichtiger Aspekt der IT-Sicherheit in Unternehmen.

Wir unterscheiden in Transportverschlüsselung und Verschlüsselung von ruhenden Daten mit dem Sonderfall der Verschlüsselung von Datenbanken bzw. Datenbank-Feldern.

Hier folgen die Definitionen:

- Transportverschlüsselung: Hierbei handelt es sich um die Verschlüsselung von Daten während ihres Transports über Netzwerke. Diese Art der Verschlüsselung schützt Daten vor unbefugtem Zugriff während der Übertragung zwischen Sender und Empfänger. Ein bekanntes Beispiel für Transportverschlüsselung ist die Nutzung von HTTPS-Protokollen, die sicherstellen, dass die Kommunikation zwischen Webbrowsern und Servern verschlüsselt erfolgt.

- Verschlüsselung der ruhenden Daten: Diese Verschlüsselung bezieht sich auf Daten, die in einem Speichergerät gespeichert sind und nicht aktiv übertragen werden. Die Verschlüsselung ruhender Daten schützt sensible Informationen vor unbefugtem Zugriff, selbst wenn physischer Zugriff auf die Speichergeräte besteht. Hierbei werden Technologien wie BitLocker oder FileVault verwendet, um die Daten auf Festplatten zu verschlüsseln.

- Verschlüsselung von Datenbanken: Diese Art der Verschlüsselung bezieht sich auf den Schutz der in Datenbanken gespeicherten Informationen. Durch Verschlüsselung auf Datenbankebene wird sichergestellt, dass nur autorisierte Benutzer Zugriff auf die sensiblen Daten haben. Dies kann durch den Einsatz von Technologien wie Transparent Data Encryption (TDE) erreicht werden, die Datenbanken auf der Festplatte verschlüsseln und entschlüsseln, wenn sie von autorisierten Anwendungen abgerufen werden.

Cyber-Sicherheit im Unternehmen

Cyber-Sicherheit geht alle an – Jeden Mitarbeiter aber natürlich auch die Chefetage!

Cyber-Sicherheit ist ein wichtiger Aspekt der Unternehmensstrategie.

Cyber-Sicherheit betrifft jeden im Unternehmen, vom einzelnen Mitarbeiter bis hin zur Chefetage. Es ist ein gemeinsames Anliegen, da Cyber-Angriffe nicht nur technische Systeme, sondern auch den gesamten Geschäftsbetrieb und die Reputation des Unternehmens gefährden können.

- Für die Chefetage ist es entscheidend, Cyber-Sicherheit als strategische Priorität zu betrachten. Führungskräfte müssen sicherstellen, dass ausreichende Ressourcen für Sicherheitsmaßnahmen bereitgestellt werden und eine Kultur der Sicherheit im Unternehmen gefördert wird. Sie sind verantwortlich für die Implementierung von Richtlinien und die Einhaltung von Vorschriften wie der NIS 2-Richtlinie.

- Mitarbeiter auf allen Ebenen spielen eine wichtige Rolle bei der Cyber-Sicherheit. Sie sollten regelmäßig an Schulungen zur Security Awareness teilnehmen, um potenzielle Bedrohungen zu erkennen und geeignete Maßnahmen zu ergreifen. Mitarbeiter können durch sicheres Verhalten, wie dem Vermeiden von Phishing-Mails und dem Verwenden starker Passwörter, einen erheblichen Beitrag zum Schutz der Unternehmensdaten leisten.

- Cyber-Sicherheit ist nicht nur eine Aufgabe der IT-Abteilung. Während die IT-Teams für die technische Umsetzung von Sicherheitsmaßnahmen verantwortlich sind, liegt es an allen Beschäftigten, diese Maßnahmen im täglichen Arbeitsablauf zu unterstützen und umzusetzen. Eine effektive Cyber-Sicherheit erfordert das Engagement und die Zusammenarbeit aller im Unternehmen, um die Widerstandsfähigkeit gegen Cyber-Angriffe zu erhöhen und die Integrität der Daten zu wahren.

Cyber-Resilienz erhöhen: Wie geht das?

- Die Mitarbeiter mitnehmen und regelmäßig (mindestens einmal jährlich) schulen!

- Mitarbeiter sollten regelmäßig auf die Bedeutung der IT-Sicherheit aufmerksam gemacht werden.

- Die Implementierung eines umfassenden Incident-Response-Plans, der klare Schritte zur Bewältigung von Cyber-Angriffen und zur Wiederherstellung des Betriebs enthält, kann die Cyber-Resilienz erhöhen.

- Regelmäßige Penetrationstests und Sicherheitsbewertungen helfen, potenzielle Schwachstellen in den Systemen zu identifizieren und zu beheben, bevor sie von Angreifern ausgenutzt werden.

- Die Einführung von Multi-Faktor-Authentifizierung für den Zugriff auf Unternehmensressourcen bietet eine zusätzliche Sicherheitsebene gegen unbefugten Zugriff.

- Die Förderung einer Sicherheitskultur durch regelmäßige Awareness-Kampagnen und Schulungen sensibilisiert die Mitarbeitenden für die Bedeutung der Cyber-Sicherheit und stärkt ihre Rolle im Schutz des Unternehmens.

- Die Nutzung von fortschrittlichen Überwachungstools zur Erkennung und Analyse von Anomalien im Netzwerkverkehr ermöglicht eine frühzeitige Erkennung potenzieller Bedrohungen.

- Die Zusammenarbeit mit externen Sicherheitsexperten und die Nutzung von Managed Security Services kann zusätzliche Fachkenntnisse und Ressourcen bereitstellen, um die Cyber-Resilienz zu stärken.

- Die regelmäßige Überprüfung und Aktualisierung der Sicherheitsrichtlinien und -verfahren stellt sicher, dass sie den neuesten Bedrohungen und Technologien gerecht werden.

IT-Grundschutz Praktiker: Unterstützung für Unternehmen

Der IT-Grundschutz Praktiker ist ein Zertifikat, das von der Bundesanstalt für Sicherheit in der Informationstechnik (BSI) verliehen wird. Es dient als Nachweis für die Fähigkeit, die IT-Sicherheit in Unternehmen zu verbessern und ist ein wertvolles Instrument zur Unterstützung von Unternehmen bei der Umsetzung von IT-Sicherheitsmaßnahmen.

Cyber-Risiken und ihre Bewältigung

Cyber-Risiken sind allgegenwärtig und können erhebliche Auswirkungen auf Unternehmen haben. Sie umfassen eine Vielzahl von Bedrohungen, die durch die Nutzung von Informationstechnologie entstehen und zu Verlusten von Daten, Geld und Reputation führen können.

Identifizierung von Cyber-Risiken

Die Identifizierung von Cyber-Risiken ist ein entscheidender Schritt zur Bewältigung dieser Bedrohungen. Es gibt verschiedene Methoden, um Cyber-Risiken zu identifizieren:

- Risikoanalysen: Eine Risikoanalyse ist eine systematische Methode zur Identifizierung und Bewertung von Risiken. Sie hilft Unternehmen, potenzielle Bedrohungen zu erkennen und deren Auswirkungen auf die IT-Sicherheit zu bewerten.

- Schwachstellenanalysen: Eine Schwachstellenanalyse konzentriert sich auf die Identifizierung von Schwachstellen in der IT-Infrastruktur. Durch regelmäßige Überprüfungen können Unternehmen Sicherheitslücken aufdecken und Maßnahmen ergreifen, um diese zu schließen.

Durch die Kombination dieser Methoden können Unternehmen ein umfassendes Bild ihrer Cyber-Risiken erhalten und gezielte Maßnahmen zur Verbesserung ihrer IT-Sicherheit ergreifen.

Tipps und Best Practices

10 Tipps zur IT-Sicherheit für Unternehmen

Implementieren Sie regelmäßig Sicherheitsupdates und Patches, um bekannte Schwachstellen zu schließen und die IT-Sicherheit zu verbessern.

Schulen Sie regelmäßig Ihre Mitarbeitenden in Security Awareness, um das Bewusstsein für Cyber-Bedrohungen zu schärfen und sicheres Verhalten zu fördern.

Nutzen Sie starke, einzigartige Passwörter und setzen Sie Multi-Faktor-Authentifizierung ein, um unautorisierten Zugriff zu verhindern.

Führen Sie regelmäßige Penetrationstests und Sicherheitsbewertungen durch, um potenzielle Schwachstellen in Ihren Systemen zu identifizieren.

Implementieren Sie eine umfassende Backup-Strategie, um Datenverluste im Falle eines Cyber-Angriffs schnell wiederherstellen zu können.

Verwenden Sie Verschlüsselungstechnologien, um sensible Daten sowohl im Ruhezustand als auch während der Übertragung zu schützen.

Setzen Sie Firewalls und Intrusion-Detection-Systeme ein, um unbefugte Zugriffe und verdächtige Aktivitäten im Netzwerk zu erkennen und zu verhindern.

Fördern Sie eine Sicherheitskultur, in der Mitarbeitende ermutigt werden, sicherheitsrelevante Vorfälle zu melden und Fragen zu stellen.

Entwickeln Sie einen Incident-Response-Plan, der klare Schritte zur Bewältigung von Cyber-Angriffen und zur Betriebswiederherstellung enthält.

Halten Sie sich über aktuelle Bedrohungen und Trends in der Cyber-Sicherheit auf dem Laufenden, um Ihre Sicherheitsstrategien kontinuierlich anzupassen und zu verbessern.

Fazit und Ausblick

Fazit: Die besten Strategien für effektive Cyber-Sicherheit

- Die besten Strategien für effektive Cyber-Sicherheit umfassen regelmäßige Sicherheitsupdates, Mitarbeiter-Schulungen und die Verbesserung der IT-Sicherheit in einem Unternehmen.

- Eine ganzheitliche Cyber-Sicherheitsstrategie ist unerlässlich, um Unternehmen vor den vielfältigen Bedrohungen der digitalen Welt zu schützen.

- Regelmäßige Mitarbeiterschulungen zur Security Awareness sind entscheidend, um das Bewusstsein für potenzielle Cyber-Bedrohungen zu schärfen und menschliche Fehler zu minimieren.

- Die Implementierung von IT-Grundschutz-Maßnahmen und die Einhaltung der NIS 2-Richtlinie tragen zur Stärkung der IT-Sicherheit und zur Einhaltung gesetzlicher Vorschriften bei.

- Der Einsatz von Verschlüsselungstechnologien und Multi-Faktor-Authentifizierung erhöht den Schutz sensibler Daten und Systeme.

- Die Etablierung einer Sicherheitskultur im Unternehmen fördert ein sicherheitsbewusstes Verhalten und stärkt die Widerstandsfähigkeit gegen Cyber-Angriffe.

- Eine regelmäßige Überprüfung und Aktualisierung der Sicherheitsrichtlinien stellt sicher, dass Unternehmen auf dem neuesten Stand der Technik und Bedrohungen bleiben.

Ausblick: Die Zukunft der Cyber-Sicherheit im Unternehmen

Die Zukunft der Cyber-Sicherheit im Unternehmen wird von neuen Technologien und Bedrohungen geprägt sein. Drei wesentliche Schwerpunkte zeichnen sich ab:

- Einsatz von KI für Cyberkriminelle: Künstliche Intelligenz wird zunehmend von Cyberkriminellen genutzt, um Angriffe zu automatisieren und zu verschärfen. Diese neue Gefahr erfordert innovative Verteidigungsstrategien, um den Vorsprung der Angreifer zu verringern und die IT-Sicherheit zu gewährleisten.

- Quantenrechner und Passwortsicherheit: Die Entwicklung von Quantencomputern stellt eine ernsthafte Bedrohung für herkömmliche Verschlüsselungstechniken dar. Unsichere Passwörter könnten in Rekordzeit geknackt werden, was das Prinzip „steal now, decrypt tomorrow“ zur Realität macht. Es ist entscheidend, dass Unternehmen auf Quantenresistente Verschlüsselungsmethoden umstellen, um ihre Daten langfristig zu schützen.

- Mehr Abhängigkeit von der Cloud und Technik: Die zunehmende Abhängigkeit von Cloud-Diensten und fortschrittlicher Technologie macht Unternehmen anfälliger für Angriffe. Diese Abhängigkeit erhöht die Attraktivität von Angriffen auf kritische Infrastrukturen und erfordert verstärkte Sicherheitsmaßnahmen, um die Integrität und Verfügbarkeit der Systeme zu gewährleisten.

Resümee: Angesichts dieser Herausforderungen müssen Unternehmen sofort handeln, um ihre Cyber-Sicherheitsstrategien zu überdenken und zu stärken. Pro-aktive Maßnahmen sind unerlässlich, um den Bedrohungen der Zukunft zu begegnen und die Widerstandsfähigkeit gegen Cyber-Angriffe zu erhöhen.